국정원은 무력했고 KISA는 침묵

간판만 남은 콘트럴타워 NCSC

정보 실패와 안보불감증 합작품

SK텔레콤 유심 해킹 사태는 단순 민간 보안 사고를 넘어 국가정보기구 전반의 전략적 실패를 드러낸 중대 사고로 평가된다. 해킹 전 단계에서 위협 인지와 경고가 없었고 사고 후 대응 역시 존재하지 않았다. ‘정보 실패 → 정책 실패 → 정부 실패’로 이어지는 교과서적 전개가 그대로 재현된 셈이다.

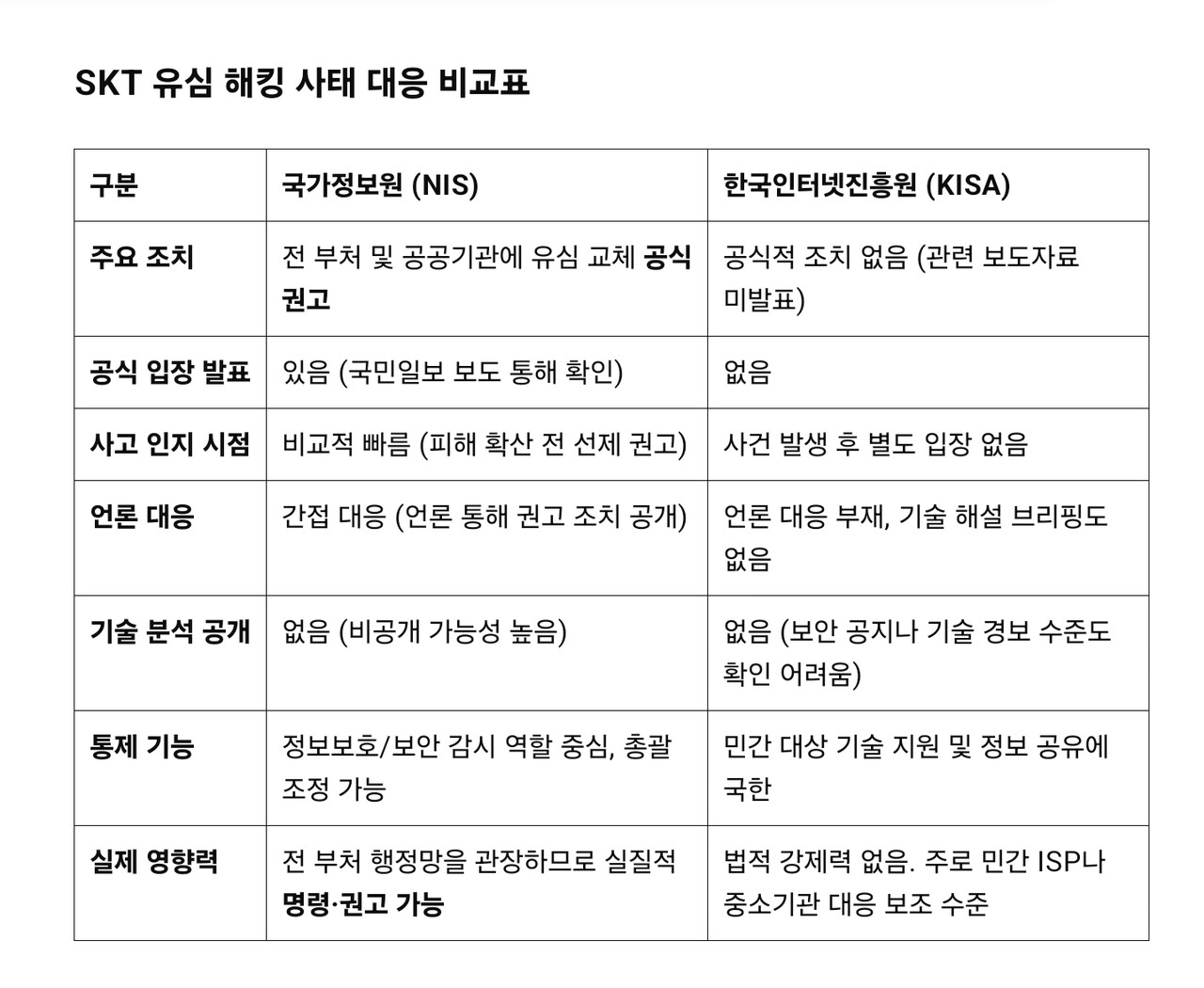

6일 여성경제신문 취재를 종합하면 국정원은 사전 경고는 물론 사고 발생 후에도 실질적 기능을 수행하지 못했다. 민간 부문 CERT(Computer Emergency Response Team)를 운영하는 한국인터넷진흥원(KISA) 또한 기본적인 조치 없이 사실상 방관자에 머물렀다. 결과적으로 기관이 모두 기능을 상실한 가운데 사이버전쟁의 전면에 국민이 무방비로 노출된 상황이 벌어졌다.

KISA는 민간 분야 사이버 사고 발생 시 사용자 보호와 정보 제공을 담당하는 조직이다. 하지만 이번 SKT 유심 해킹 사태에서는 사후적인 확산 차단 조치 역시 이뤄지지 않았다. 사고를 인지하고도 경보조차 울리지 않은 KISA의 태도는 실질적인 방어 프로토콜이 작동하지 않았음을 보여준다.

글로벌 정보공동체 내에선 한국에서 벌어진 이번 사건을 '기술'이 아닌 '전략'의 실패로 본다. 이번에 해커들은 SK텔레콤의 내부 인증 구조와 유심 정보 처리 체계를 분석한 뒤 접속 사전에 가입자 정보를 사전 탈취, 클론을 생성하는 방식을 활용했다.

접속 후 탐지 체계를 우회하는 정밀 작전으로 라자루스와 UNC 등 국제 해커 조직의 최근 전략과 동일한 맥락이다. 특히 SKT의 인증 시스템을 단순히 우회한 것이 아니라 API 호출 구조 자체를 분석하고 복제했다. 기기와 일치하지 않는 클론조차도 정상 기기로 인식돼 통신망 인증을 통과할 수 있는 고도의 해킹술이다.

과거 라자루스 계열은 문자 인증 탈취, 통신망 기반 위치 추적, 악성 앱을 통한 내부 정보 수집 등 ‘통신 인프라 교란형 작전’을 반복해왔다. 특히 APT37 등 분화된 조직은 한국 통신사 유심 구조에 맞춰 스파이앱을 커스터마이징했고 한국형 인증 흐름에 최적화된 API 접근 방식까지 구현한 정황이 포착된다. 단순히 개인정보를 훔치는 것이 아닌 국가 기밀 확보가 목적임을 노골적으로 드라낸다.

따라서 국가정보기관이 이를 ‘단순 해킹’으로 축소하거나 민간 통신사에 대응을 떠맡긴 것은 명백한 전략 부재로 평가된다. 미국 중앙정보국(CIA)과 사이버보안 및 인프라 보안국(CISA)은 라자루스 및 UNC 계열의 ‘인증 전 침투형 공격’에 대해 수년 전부터 경고한 바 있다.

더 큰 문제는 KISA와 국정원이 각각 CERT와 조정 기능을 분리해 운영하고 있음에도 이를 통합하는 상위 컨트롤 타워인 국가사이버안보센터(NCSC)가 사실상 무력화됐다는 점이다. NCSC는 사이버 위협 대응을 통합 조정하기 위해 설계된 조직이지만 이번 사태에서는 전혀 작동한 흔적이 없었다. 두 기관은 서로 별개의 회로처럼 반응했고 정보의 흐름은 단절됐다.

NCSC의 침묵은 곧 국가 전체 사이버 방어 체계의 지휘 기능이 작동하지 않았다는 뜻이다. 실제로 국정원은 사고 발생 후 정부 기관만을 대상으로 유심 교체를 권고했을 뿐 기술적 분석이나 외부 협력 지침은 제시하지 않았다. KISA 또한 실질적인 탐지 실패 이후 “상황을 파악 중”이라는 입장을 반복했다.

국가 사이버 방어 체계는 위협 발생 시 유관 기관 상호 연동돼야 작동하는 구조다. 이번엔 기관 간 책임 회피와 기능적 분리가 겹치며 경보 발령, 확산 차단, 국제 공조 등 기본 대응이 모두 무산됐다. 단순한 기관 부주의를 넘어 초국가적 위기 시 정보를 통합해 전략화하는 국가 정보시스템이 작동하지 않는다는 근본적 결함을 드러낸 사건이다.

정보 실패란 단순히 정보를 몰랐다는 의미가 아니다. 경고를 못하거나, 정보를 갖고도 정책에 반영하지 못하고, 정책이 있어도 실행하지 못하는 ‘전체 과정의 붕괴’를 뜻한다. 이번 사건은 이 세 가지 전부에서 실패가 실랄하게 드러난 사례다. 국정원은 조정 기능을 상실했고 KISA는 탐지 및 통제에 실패했으며 8일 청문회를 예고한 국회는 최태원 SK그룹 회장 책임론에만 몰두하고 있다.

역사적으로 정보 실패는 반복되어 왔다. 진주만 기습, 9·11 테러, 북한 핵 개발 등 모두 ‘알고도 막지 못한’ 실패들이었다. 공통점은 경고 시스템이 작동하지 않았고 조직이 위협의 실체를 직시하지 못했다는 것이다. 해외 정보기관 관계자는 “SKT 사건은 경고와 대응이라는 기본 구조 자체가 작동하지 않은 구조적 실패”라며 "서로 남 탓하며 범인조차 추적할 의지가 없는 한국이 국제 해커단의 먹잇감 리스트 맨 앞에 서게 될 것”이라고 경고했다.

여성경제신문 이상헌 기자

liberty@seoulmedia.co.kr

관련기사

- 본말전도 SKT 유심 청문회···민주당은 왜 '해커'를 외면하나

- [분석] SKT CEO 유심이 가장 위험···'복제 자아' 접속→게임 끝

- SKT 해킹 '집단 사이버 테러' 흔적···北 라자루스와 닮았다

- 해킹 사태로 드러난 SKT의 민낯···보안 인력·유심 턱없이 부족

- 삼성 Knox 얼마나 뚫렸을까?···7일 연휴, 해커들엔 '작전 주간'

- [깐팩] 과기부는 뭘 감추려 하나···SKT 클론 5만 개 눈앞인데

- '디지털 클론' 시대 열렸다···SKT 유심 해킹은 초국가적 위협

- 해외vs한국 결제 사기 대응 온도차···'이용자 부담'에서 갈렸다

- 한국은행이 패치하면 된다고요?···北 라자루스 해킹 막기 불가능

- 여전히 진통 앓는 SKT···정치권 압박에도 "검토 필요"만 반복

- 최태원 "데이터는 국방"···SK 해킹 원인 조사, 민관 공조 착수

- [단독] 9.7기가 털린 SKT···보안 경보 들어왔으나 의사결정 실기

- [분석] "비번 바꾸라"는 금감원···GA 해킹에 보험협회와 무책임 동맹

- "北 해킹이냐, 내부 붕괴냐"···SK發 사이버 패닉 재계 확산

- [기자수첩] '로그'는 말했지만 '기억'으로 남기지 못한 이들

- [기자수첩] 이상거래 탐지라고? 서리를 밟으면 얼음이 온다