중국계 추정 조직 ‘UNC’와도 유사한 전술

탐지 어려운 클론 해킹···美도 보고 있어

한국 문제 넘어선 초국가적 하이브리드戰

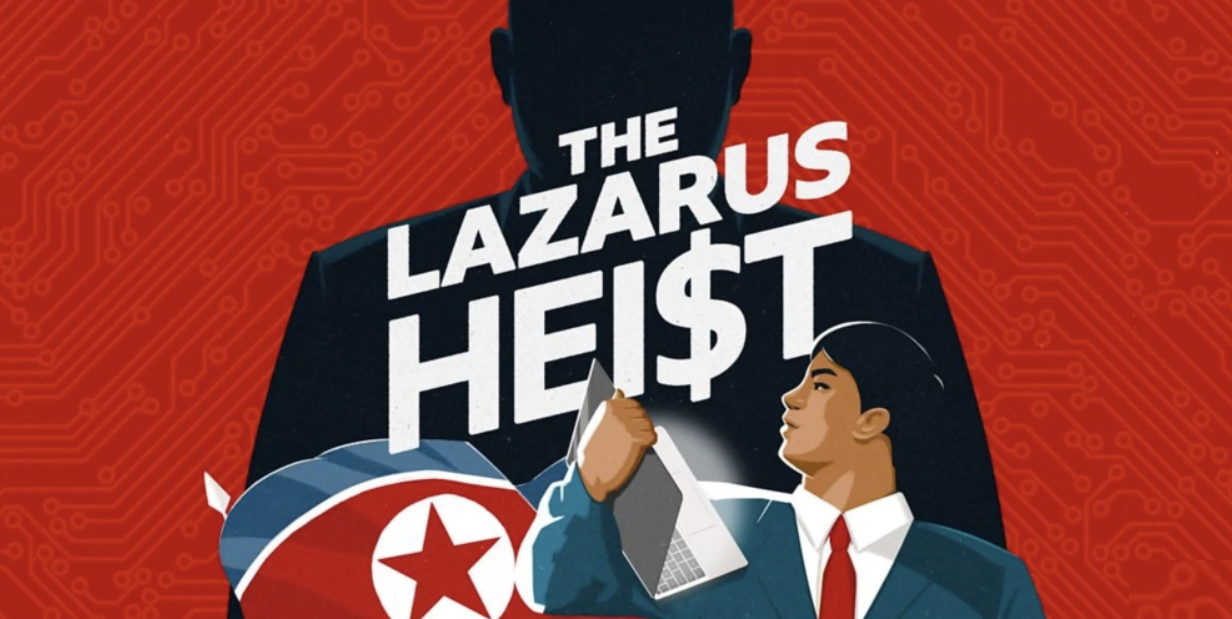

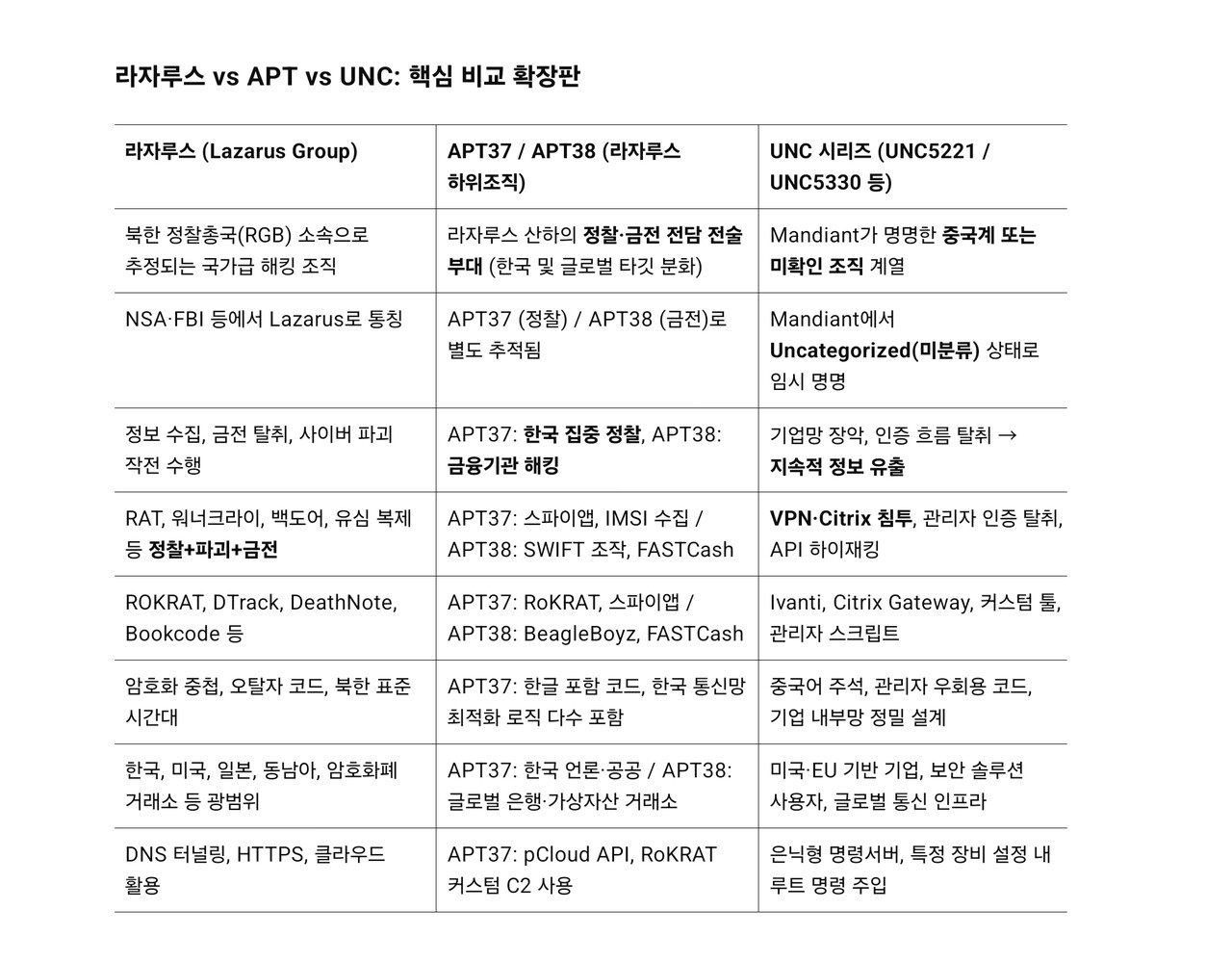

SK텔레콤에서 벌어진 유심 해킹 사건이 국제 해커조직의 사이버 테러 작전의 일환으로 실행됐을 가능성이 제기되고 있다. 특히 이번 공격은 북한 정찰총국과 연계된 해커조직 '라자루스'가 과거 활용했던 전술과 유사한 동시에 중국계로 분류되는 UNC5221·UNC5330과 기술적 구조를 공유하고 있다는 점에서 주목된다.

두 조직은 공식적으로는 분리된 세력이지만 공통된 침투 수법과 인증 우회 전략 그리고 클론 장비를 활용한 비접속형 공격 방식이 겹친다는 평가가 나온다. 일각에선 "이번 SKT 사건이 라자루스-UNC 간 협업이거나, 양측 기술이 혼종화된 작전일 수 있다"는 분석도 제기되고 있다.

1일 여성경제신문 취재를 종합하면 전문가들은 통신사 내부의 핵심 가입자 정보 서버인 HSS(Home Subscription Server)나 UDM(Unified Data Management)에서 정보가 유출됐을 가능성이 높다고 본다. 이 서버들은 고객의 전화번호, 인증 정보, 위치 기록 등을 실시간으로 관리하는 핵심 장비다.

네트워크 연결 전 복제가 현실화된 SKT 사태가 통신망 핵심 시스템 해킹 → 가입자 정보 미리 빼냄 → 별도 장비에서 복제 유심 작동이라는 시나리오 선상에서 진행됐다는 얘기다. 해커들은 보안 시스템이 '접속' 이후 작동한다는 맹점을 정면으로 찔렀다.

SK텔레콤을 비롯한 국내 통신사들은 일반적으로 휴대폰이 네트워크에 접속한 뒤에야 이상 징후를 탐지할 수 있다. 하지만 해커들은 통신사 서버에 침투해 가입자 정보를 미리 확보한 뒤 바깥에서 유심을 복제하고 전혀 다른 장소에서 이를 작동시키는 작전을 세운 것으로 보인다.

또한 이번 사건은 북한 해커조직 '라자루스'가 과거에 활용해 온 전술과도 유사하다. 지난 2020년 암호화폐 거래소 쿠코인(KuCoin)을 공격할 때 라자루스는 2차 인증 우회를 위한 문자 메시지 탈취를 시도한 바 있다. 당시 범행에 쓰인 앱 코드는 국내 통신망 구조와 연동되는 형식이었다.

라자루스는 사람의 위치를 추적하거나 문자 인증을 가로채기 위해 유심 정보를 활용한 사례가 다수 존재한다. 주요국 정보 공동체가 이번 공격을 "금전 탈취보다 정보 수집에 초점을 맞춘 사이버 공작일 가능성이 높다”고 분석하는 이유다.

글로벌 보안업체 룩아웃(Lookout)과 구글 산하 위협분석그룹(TAG)에 따르면 2023년부터 2024년 사이 라자루스로 추정되는 해커 조직이 한국을 포함한 아시아 지역에서 유심 정보를 수집하는 스파이앱을 대량 배포한 사실이 포착됐다. 이들은 안드로이드 기반 스마트폰을 주요 표적으로 삼아 정상 앱처럼 위장된 악성코드를 퍼뜨렸다.

당시 해당 스파이앱들은 뉴스 앱이나 날씨 앱, 심지어 정부기관을 사칭한 앱의 형태로 유포됐다. 겉보기에는 평범한 앱처럼 보이지만 설치 즉시 휴대폰 내부의 유심 고유번호(IMSI), 전화번호, 기기 고유식별자(IMEI) 등을 몰래 수집하는 기능을 내장하고 있었다.

이 앱들은 수집한 정보를 외부 서버로 전송하며 일부는 원격 명령을 수신해 기기 조작까지 가능한 형태였던 것으로 분석됐다. 캐나다 토론토대 산하 감시기구 시티즌랩(CitizenLab)과 국제 인권단체들의 공동 조사 결과 이들 앱은 한국 내 기자, 인권운동가, 공공기관 관계자 등을 표적으로 삼은 정황도 확인됐다.

특히 앱 내부 코드에서는 라자루스 계열로 분류되는 APT37이 과거에 사용한 전술·암호화 방식과 유사한 서명(Signature)이 다수 발견됐다. 이는 단순 기술 유사성을 넘어 라자루스 내부에서 APT37이 '한국 통신망을 겨냥한 분화된 정찰조직'으로 작동했을 가능성을 보여주는 정황으로 해석된다.

더욱 주목할 점은 이들 스파이앱이 개인정보 수집을 넘어서 통신사 내부 시스템 구조를 정확히 이해하고 설계된 점이다. 예를 들어 단순히 SIM 카드의 정보만 빼는 수준이 아니라 IMSI(국제 가입자 식별번호), MCC/MNC(국가·통신사 코드), 기지국 위치, RCS(통합 메시징) 설정까지 내부 인증 흐름을 정확히 알고 접근을 시도한 흔적이 발견됐다.

또한 앱 내부에 포함된 일부 코드에서는 한국 통신 3사의 유심 정보 처리 방식에 최적화된 조건문과 API(Application Programming Interface) 접근 경로가 존재했다. 이는 한국 내 통신망에 대해 장기간 사전조사와 테스트를 거쳤다는 강력한 정황으로 해석된다.

종합하면 이들 국제 해커조직이 개발한 앱은 단순한 ‘스파이웨어’가 아닌, 한국 통신 인프라에 맞춤 설계된 APT(Advanced Persistent Threat)형 도구로 평가된다. 더욱이 APT37의 서명과 닮은 전술이 활용된 만큼 라자루스 계열의 분화 혹은 협업 가능성도 간과할 수 없다는 얘기다.

미국 정보기관은 SKT 유심 해킹과 유사한 작전 흐름을 이미 수년 전부터 감지하고 있었다. 미국 국방부 산하의 국가안보국(NSA)과 중앙정보국(CIA)이 공동으로 운영하는 사이버안보청(CISA)은 2021년부터 통신 인프라를 겨냥한 정찰·침투형 사이버작전에 대해 반복적으로 경고해 왔다.

당시 CISA는 중국계 해커 조직인 UNC 계열이 통신사 네트워크 장비와 인증 시스템을 우회해 접근하는 방식에 주목했다. 이들은 전통적인 로그인 절차를 건너뛰고, 관리자 설정 파일이나 VPN 인증 흐름을 먼저 장악한 뒤 전체 네트워크를 뒤흔드는 방식으로 작전을 수행해 왔다.

공격에 활용된 대표적 수단은 시트릭스 게이트웨이(Citrix Gateway), 아이반티 커넥트 시큐어(Ivanti Connect Secure), 펄스 시큐어(Pulse Secure) 같은 기업용 접속 시스템이었다. 이 장비들은 모두 '사용자가 로그인하기 전에 시스템을 탈취할 수 있는 구조'라는 공통점을 지니고 있었으며 CISA는 이를 인증 전 침투(Pre-authentication Exploitation)로 정의하고 주의를 촉구한 바 있다.

SK텔레콤 외에도 KT와 LGU+도 LTE 및 5G 가입자 관리를 위해 같은 방식의 유심 인증 체계와 서버 인프라를 공유하고 있다. 따라서 SKT 해킹이 성공했다면 공통된 취약점을 안고 있을 가능성이 높지만 한국인터넷진흥원(KISA)을 포함한 정부기관은 공식 발표도 대응 프로토콜도 없는 실정이다. 이런 가운데 '클론 유심'을 동원한 '신형 전술'이 한국을 무대로 전개되면서 국내적 보안 실패를 넘어 초국가적 하이브리드 전쟁 양상으로 치닫는 모습이다.

여성경제신문 이상헌 기자

liberty@seoulmedia.co.kr

관련기사

- 해킹 사태로 드러난 SKT의 민낯···보안 인력·유심 턱없이 부족

- 삼성 Knox 얼마나 뚫렸을까?···7일 연휴, 해커들엔 '작전 주간'

- [깐팩] 과기부는 뭘 감추려 하나···SKT 클론 5만 개 눈앞인데

- '디지털 클론' 시대 열렸다···SKT 유심 해킹은 초국가적 위협

- 해외vs한국 결제 사기 대응 온도차···'이용자 부담'에서 갈렸다

- 한국은행이 패치하면 된다고요?···北 라자루스 해킹 막기 불가능

- '인공지능 환각' 전수 분석···구글 검색이 만든 정보 왜곡 시스템

- [분석] 인공지능판 치매···'답정너식' 예측 구조 환각률 높은 이유

- 머스크, 반전은 없었다···xAI에 한눈 파는 사이 실적 충격

- [분석] 'AI 2.0' 시대, 이재용의 삼성은 왜 다시 주목받는가

- 아인슈타인의 상대성 이론은 사람 사이의 관계에도 적용된다

- [분석] '권력을 반사하는 기계'···중국 딥시크 심층구조 들여다보니

- 北 정찰총국, 암호화폐 해킹 점유율 50%?···올해만 10억달러 탈취

- [분석] SKT CEO 유심이 가장 위험···'복제 자아' 접속→게임 끝

- 본말전도 SKT 유심 청문회···민주당은 왜 '해커'를 외면하나

- '정보 실패' 교과서 SKT 유심 사태···국제 해커 먹잇감 국정원

- 여전히 진통 앓는 SKT···정치권 압박에도 "검토 필요"만 반복

- 최태원 "데이터는 국방"···SK 해킹 원인 조사, 민관 공조 착수

- [단독] 9.7기가 털린 SKT···보안 경보 들어왔으나 의사결정 실기

- [분석] "비번 바꾸라"는 금감원···GA 해킹에 보험협회와 무책임 동맹

- "北 해킹이냐, 내부 붕괴냐"···SK發 사이버 패닉 재계 확산

- [기자수첩] '로그'는 말했지만 '기억'으로 남기지 못한 이들